PAN (Personal Area Network)

Red muy pequeña para conectar dispositivos personales cerca de una persona.

Ejemplo: celular + audífonos Bluetooth.

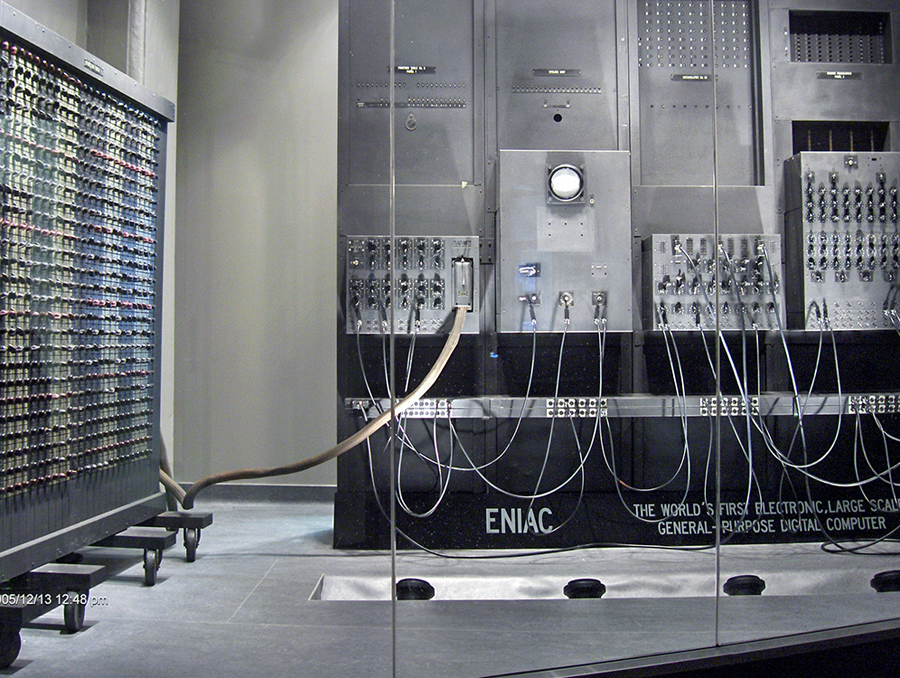

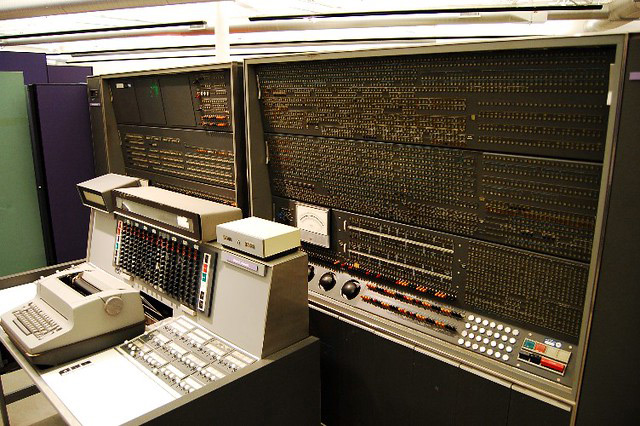

La informática es la ciencia que estudia cómo usar las computadoras y otros dispositivos para guardar, procesar y comunicar información.

Cuando usamos una computadora para escribir una carta, ver un video o buscar en Internet, estamos usando la informática.

La computación es el estudio de cómo las computadoras funcionan y cómo resolver problemas usando programas.

Una computadora (o computador) es una máquina electrónica que recibe datos, los procesa y nos da resultados o información.

Muestra la información. Es donde vemos lo que estamos haciendo (textos, imágenes, videos).

Se usa para escribir letras, números y símbolos. Tiene teclas especiales como "Enter", "Borrar", "Espacio".

Sirve para mover un puntero en la pantalla. Permite seleccionar, abrir y mover cosas en la computadora.

Nunca debes apagarla desconectándola de golpe o manteniendo presionado el botón si no es una emergencia.

Está inspirado en el teclado de las máquinas de escribir. Utiliza una disposición de botones o teclas que actúan como palancas mecánicas o interruptores electrónicos para enviar información a la computadora.

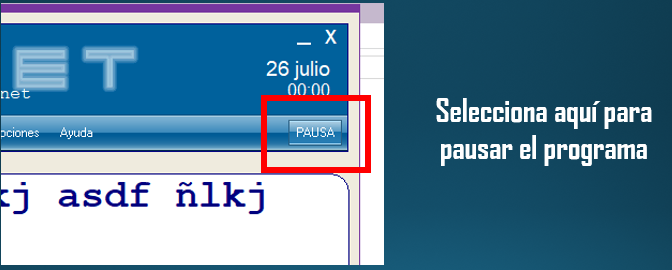

MecaNet es una aplicación diseñada para aprender mecanografía desde tu computadora, utilizando los métodos académicos tradicionales.

El software es el conjunto de programas y aplicaciones que le dicen al hardware qué hacer. Es intangible.

Los periféricos son dispositivos externos que se conectan a la computadora para interactuar con ella.

Envían datos al computador.

Reciben información del computador para el usuario.

Pueden enviar y recibir información.

Guardan datos de forma temporal o permanente.

Permiten la transmisión de datos entre computadoras u otros dispositivos.

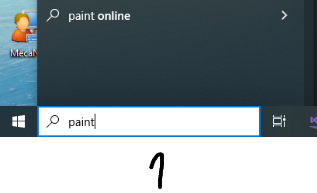

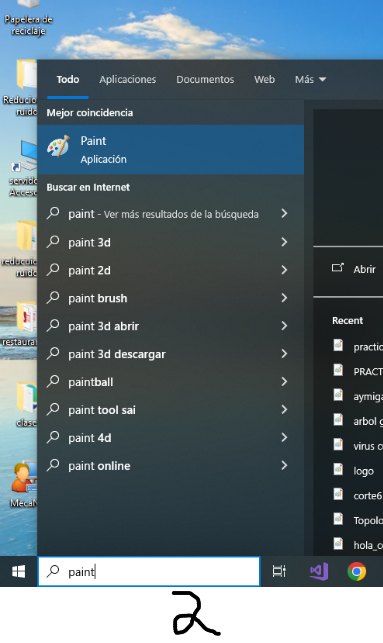

Dibuja en Paint 2 periféricos de entrada, 2 de salida, 2 de almacenamiento y 2 de comunicación, añade los nombres de cada componente.

Los números binarios son un sistema de numeración que utiliza solo dos dígitos: 0 y 1. Mientras el sistema decimal (el que usamos todos los días) tiene 10 dígitos (0–9), el sistema binario solo tiene 2 dígitos (0 y 1).

Ejemplos:

Decimal: 0, 1, 2, 3, 4, 5, 6, 7, 8, 9

Binario: 0, 1, 10, 11, 100, 101, 110, 111, etc.

Cada posición en un número binario representa una potencia de 2 (en lugar de una potencia de 10, como en el sistema decimal).

Las computadoras y los dispositivos electrónicos no entienden letras ni números directamente: solo entienden señales eléctricas, que pueden estar encendidas (1) o apagadas (0). Por eso, todo lo que procesan (texto, imágenes, sonidos, programas) se convierte en códigos binarios.

Un nibble (o semibyte) no es más pequeño que un bit, pero sí es una fracción de un byte.

| Unidad | Equivale a | Descripción |

|---|---|---|

| Bit | — | Es la unidad más pequeña de información, puede ser 0 o 1. |

| Byte | 8 bits | Es el conjunto de 8 bits. Suficiente para representar un carácter (como una letra o número). |

La letra A en binario (en código ASCII) es 01000001, que son 8 bits = 1 byte.

| Unidad | Símbolo | Equivalencia aproximada | Ejemplo |

|---|---|---|---|

| Bit | b | — | 0 o 1 |

| Byte | B | 8 bits = 1 byte | Una letra |

| Kilobyte | KB | 1,024 bytes = 1 KB | Página de texto |

| Megabyte | MB | 1,024 KB = 1 MB | Canción o imagen |

| Gigabyte | GB | 1,024 MB = 1 GB | Película 480p o corta |

| Terabyte | TB | 1,024 GB = 1 TB | Disco duro de PC (actual) |

| Petabyte | PB | 1,024 TB = 1 PB | Grandes bases de datos |

| Exabyte | EB | 1,024 PB = 1 EB | Internet mundial (Estimado) |

| Zettabyte | ZB | 1,024 EB = 1 ZB | Volumen global de datos digitales |

| Yottabyte | YB | 1,024 ZB = 1 YB | Capacidad teórica futura |

Resuelve: A = 65, T = 84

Convierte la palabra HOLA a código binario utilizando la tabla ASCII. Cada letra se representa con 8 bits (1 byte).

Realiza una lista en bloc de notas con las 255 combinaciones de la tabla ASCII utilizando la tecla ALT junto con los números del bloque numérico. Por ejemplo: ALT + 1 = ☺

La interfaz de Windows es el entorno visual con el que interactuamos cuando usamos una computadora con este sistema operativo. Permite acceder y controlar programas, archivos y herramientas del sistema de forma sencilla y organizada.

Es el punto de partida principal cuando usamos Windows 10. Al hacer clic en el ícono de Inicio (el logo de Windows que está en la esquina inferior izquierda), se abre un menú con varias opciones:

Está ubicada en la parte inferior de la pantalla y cumple varias funciones importantes:

Es el espacio principal de trabajo donde se encuentran los íconos de tus archivos y programas más utilizados. Puedes personalizarlo cambiando el fondo de pantalla, agregando accesos directos o reorganizando los íconos según tus necesidades.

Es una herramienta que te permite ver, organizar y administrar tus archivos y carpetas. Entre sus funciones más útiles están:

Las combinaciones de teclas con CTRL permiten realizar acciones rápidas sin usar el mouse. Son muy útiles para mejorar la productividad y ahorrar tiempo.

Crea una carpeta en el escritorio con tu nombre. Luego, abre esa carpeta y crea cinco subcarpetas utilizando el atajo Ctrl + Shift + N. Asigna a cada carpeta un título relacionado con temas de informática (por ejemplo: Hardware, Software, Redes, Seguridad, Internet).

Dentro de cada una de esas carpetas, crea tres documentos de texto. A cada documento asígnale el nombre de un subtema relacionado con el tema principal de la carpeta.

En la carpeta principal (la que tiene tu nombre), crea cuatro documentos de texto con nombres a tu elección.

Realiza una pequeña investigación sobre un tema de informática que aún no conozcas. Luego, abre WordPad y redacta un texto de aproximadamente cuatro renglones explicando con tus propias palabras lo que aprendiste.

Accede al simulador de Windows 98 e ingresa a cada carpeta y archivo. El objetivo es interactuar con el entorno del sistema operativo, perder el miedo a explorar carpetas o archivos desconocidos y familiarizarte con su funcionamiento. Enlace: Simulador de Windows 98

Investiga sobre los sistemas operativos antiguos y los sistemas operativos modernos. Describe las principales diferencias entre ellos, como:

Presenta tus conclusiones de forma ordenada y clara, destacando los avances más importantes en la evolución de los sistemas operativos.

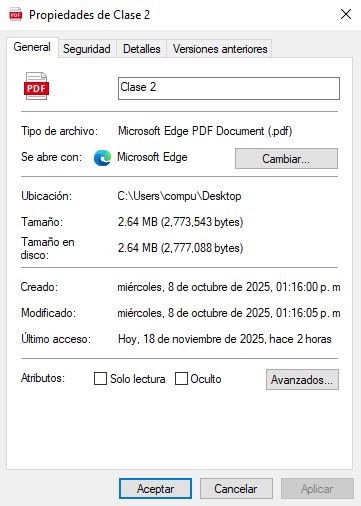

Las propiedades de un archivo o carpeta permiten conocer información detallada sobre su contenido, características y comportamiento dentro del sistema. Para acceder a las propiedades, se debe hacer clic derecho sobre el archivo o carpeta y seleccionar la opción "Propiedades".

Dentro de esta ventana se puede ver:

Los atributos son características especiales que se pueden aplicar a archivos y carpetas para controlar cómo se comportan o cómo se muestran en el sistema.

Los archivos pueden tener diferentes formatos según su contenido. Cada extensión indica el tipo de información que contiene y cómo debe abrirse.

Un archivo comprimido es un archivo cuyo tamaño se ha reducido para ahorrar espacio y facilitar su envío o descarga. Dentro de él pueden guardarse uno o varios archivos o carpetas. Para abrirlos, se usa un programa como WinRAR o WinZip.

Selecciona un archivo en tu computadora, haz clic derecho y entra en Propiedades. Anota en un bloc de nota la siguiente información:

Guarda el documento de texto con el título "Propiedades" y lo guardas en tu carpeta.

Toma una carpeta o archivo de práctica y realiza lo siguiente:

En la caja de búsqueda escribe "Configuración" y haz clic sobre el resultado. Explora en la sección de Personalización, cambia el fondo de pantalla, colores, selecciona diferentes temas, una vez realizado los cambios, vuelve a colocar el tema, color, y fondo de pantalla que estaba anteriormente.

En esta clase aprenderás conceptos esenciales del funcionamiento interno de una computadora, como el firmware, el bootloader, la BIOS, UEFI, los tipos de particiones (MBR y GPT) y el Símbolo del Sistema.

El firmware es un tipo de software especial que viene dentro de muchos dispositivos como computadoras, celulares, impresoras o relojes inteligentes.

El bootloader es el software que se ejecuta justo al encender la computadora para iniciar y cargar el sistema operativo (Windows, Linux, etc.).

Pasos para acceder al arranque:

La BIOS es una tecnología antigua que se utilizaba desde los años 80. Su función es verificar el hardware y permitir el arranque del sistema.

La UEFI es el reemplazo moderno de la BIOS. Es más rápida, segura y funcional.

El MBR es un sistema de particiones antiguo que organiza cómo se divide el disco.

El GPT es el sistema de particiones moderno y más recomendable en la actualidad.

Por pedido de ustedes, acá les dejo un vídeo resumido en un minuto, esta es una de las formas para formatear e instalar Windows en la pc

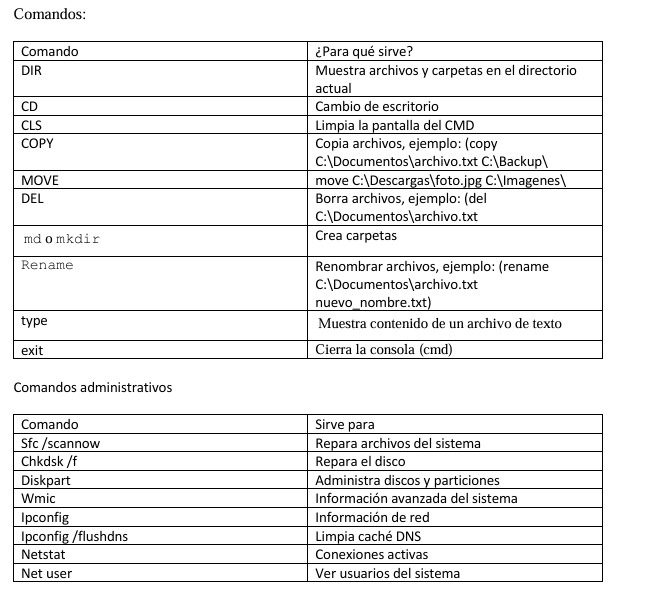

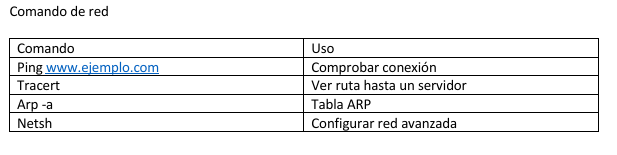

El Símbolo del Sistema o CMD es una ventana negra de Windows donde puedes escribir comandos para darle instrucciones directas a la computadora.

Es como “hablarle” a la PC mediante texto en lugar de usar el mouse, permitiendo realizar tareas avanzadas o automatizadas.

En esta actividad utilizarás el Símbolo del Sistema (CMD) para crear y organizar carpetas relacionadas con los temas vistos en clase. Aplicarás los comandos MD, CD, CD.. y COPY CON.

Abre el Símbolo del Sistema (CMD).

Puedes buscar “cmd” en el menú inicio.

Crea una carpeta principal con tu nombre en el Escritorio.

cd Desktop

md Nombre_carpeta

Entra en tu carpeta.

cd nombre_carpeta

Dentro de esa carpeta, crea 4 carpetas, cada una con el nombre de un tema visto en clase o en tu libreta.

Ejemplos de nombres:

md Informática

md Hardware_y_Software

md Combinaciones_De_teclas

md Generaciones

Entra a cada carpeta con el comando CD, luego crea un archivo de texto relacionado con el tema usando COPY CON.

El archivo debe tener un nombre relacionado con la carpeta.

Para salir de la carpeta usa:

cd..

Entrar a la carpeta del tema:

cd Informática

Crear un archivo usando COPY CON:

copy con resumen_informática.txt

Escribir dentro del archivo:

La informática es la ciencia que estudia el procesamiento de la información mediante computadoras, incluyendo el uso, creación y manejo de hardware, software y datos.

Para guardar y salir: Presiona CTRL + Z y luego Enter.

Regresar a la carpeta anterior:

cd..

Y repetir ese mismo proceso pero con las demás carpetas creadas.

Un virus informático es un programa malicioso que se replica y se propaga para dañar, alterar o robar información de una computadora.

Infectan archivos ejecutables (.exe, .bat, etc.) cuando el usuario los abre. Pueden corromper archivos o impedir que los programas funcionen correctamente.

Infectan el sector de arranque del sistema mediante dispositivos booteables (antes disquetes, hoy USB). Impiden que la computadora inicie correctamente.

Solución:

bootrec /fixmbr

bootrec /fixboot

Esto sobrescribe un sector de arranque infectado con uno limpio. Después, reinstalar el sistema.

Se instalan en la RAM e infectan automáticamente los archivos que el sistema abre. Dificultan su detección y pueden ralentizar el equipo.

No permanecen en memoria; infectan archivos solo al ejecutarse. Son más fáciles de detectar.

Borran el contenido de los archivos que infectan, haciendo imposible recuperarlos.

Cambian su código constantemente para evitar ser detectados por antivirus.

Infectan tanto archivos como el sector de arranque, dificultando su eliminación.

Infectan programas o ficheros ejecutables (EXE, COM). Al ejecutarse, activan el virus.

Se esconden en documentos con macros (Word, Excel) y automatizan acciones dañinas dentro de los documentos.

Se replican solos sin infectar archivos. Viajan por redes, correos y vulnerabilidades. Saturan sistemas y redes.

Se disfrazan de programas legítimos para engañar al usuario. Permiten acceso remoto, robo de datos e instalación de más malware.

Cifra archivos y pide rescate para devolver el acceso. Llega por correos, descargas maliciosas o vulnerabilidades.

Espía la actividad del usuario. Puede venir en programas piratas, páginas maliciosas o anuncios falsos.

Muestra publicidad no deseada, abre ventanas emergentes y redirige el navegador.

Se ocultan profundamente en el sistema y permiten esconder otros malware.

Registran lo que el usuario escribe, normalmente para robar contraseñas o información sensible.

Mensajes que engañan para robar datos personales. No es virus, pero se enseña junto a ellos.

Programas potencialmente no deseados que incluyen funciones molestas o invasivas.

Virus que se esconde en la Papelera de Windows y se propaga por USB, convirtiendo archivos en accesos directos maliciosos.

Falso aviso de virus que engaña al usuario para que elimine archivos o comparta información.

Programa inofensivo que simula dañar la computadora como broma.

Detecta, bloquea y elimina virus tradicionales que infectan archivos o el sector de arranque.

Protege contra amenazas modernas: virus, troyanos, gusanos, spyware, adware, ransomware y más.

Detecta y elimina programas espía que roban información personal.

Elimina software que muestra publicidad no deseada.

Controla conexiones de entrada y salida del equipo. No elimina virus, pero previene accesos no autorizados.

Abre WordPad, escribe las siguientes preguntas y respóndelas según el virus que elijas:

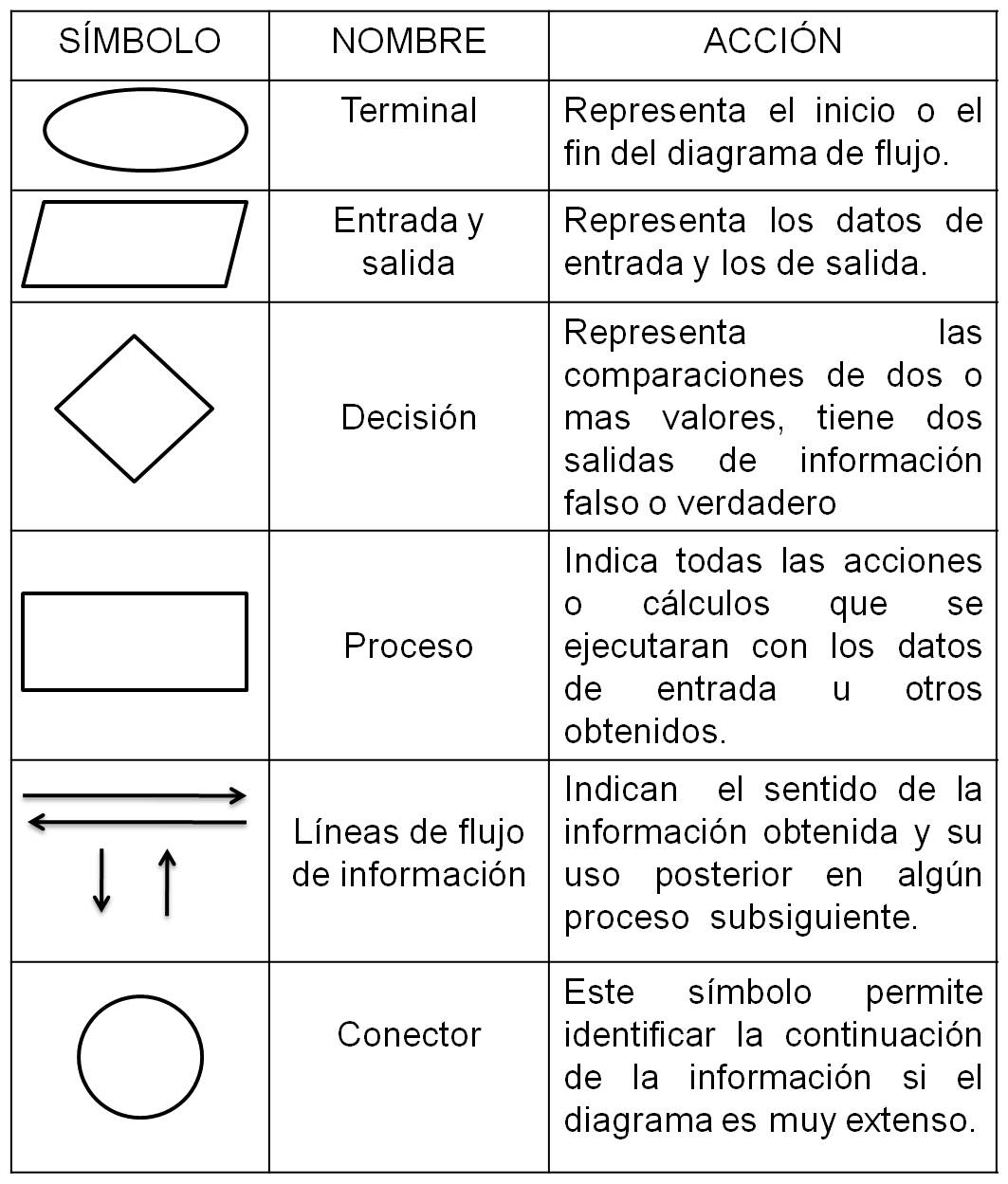

Un diagrama de flujo es una representación gráfica de pasos y decisiones que muestran cómo se realiza un proceso de principio a fin.

Una red es un conjunto de dos o más dispositivos conectados entre sí (computadoras, celulares, impresoras, etc.) para compartir información y recursos.

Red muy pequeña para conectar dispositivos personales cerca de una persona.

Ejemplo: celular + audífonos Bluetooth.

Versión inalámbrica de PAN. Usa tecnologías como Bluetooth para conectar dispositivos a pocos metros.

Ejemplo: teclado y auriculares Bluetooth con el móvil.

Red dentro de un área pequeña: salón, casa o edificio. No usa medios públicos.

LAN inalámbrica (Wi‑Fi). Alternativa o extensión de una LAN cableada.

Conecta varias LAN dentro de una zona limitada: campus, hospital o base militar.

Red de alta velocidad que cubre una ciudad o zona amplia.

Ejemplo: edificios públicos conectados por fibra óptica.

Red que cubre países o continentes. Usa satélites, cables submarinos, Internet, fibra pública, etc.

Red especializada para conectar servidores y sistemas de almacenamiento sin afectar la red de usuarios.

LAN creada por software que divide una red física en varias redes lógicas aunque los equipos estén en sitios distintos.

Permite que un dispositivo se conecte a la red.

Conecta varios dispositivos dentro de una LAN.

Envía datos solo al equipo correcto.

Conecta redes diferentes entre sí.

Es lo que da acceso a Internet en casa.

Dispositivo que crea una red WiFi.

Convierte la señal del proveedor de Internet para que el router la entienda.

Amplía la señal WiFi.

Equipo que brinda servicios: archivos, impresión, web, etc.

Las topologías describen cómo están conectados los dispositivos dentro de una red.

Pueden ser físicas (cómo están conectados los cables) o lógicas (cómo circulan los datos).

Todos los dispositivos están conectados a un solo cable principal.

Barata, pero si el cable falla, toda la red cae.

Ventaja: económica.

Desventaja: colisiones y fallos frecuentes.

Todos los equipos se conectan a un punto central (switch o hub).

Ventaja: si un cable falla, no se cae toda la red.

Desventaja: si el punto central falla, todo se cae.

Los dispositivos se conectan en un círculo.

Los datos pasan de uno a otro hasta llegar al destino.

Ventaja: flujo ordenado.

Desventaja: si un equipo falla, afecta al anillo.

Cada dispositivo se conecta con varios otros.

Muy confiable: si una ruta falla, hay otras.

Ventaja: alta disponibilidad y redundancia.

Desventaja: costosa y compleja.

Combinación de estrella + niveles.

Se usa donde hay redes distribuidas en pisos o áreas de un edificio.

Ventaja: organización por niveles.

Desventaja: si un nodo principal falla, afecta a sus ramas.

Mezcla de varias topologías (por ejemplo, estrella + bus).

Muy común en redes modernas.

Dibujen una topología en árbol.

• El árbol inicia con 1 módem arriba.

• Del módem salen 4 switches, formando cuatro ramas.

• Cada switch debe tener varias computadoras conectadas hasta completar 15 computadoras en total.

• Distribuyan las computadoras entre los 4 switches.

• Etiqueten claramente: módem, switches y computadoras.

Realicen un diseño en draw.io representando una topología de árbol del laboratorio.

• Deben colocar varios switches debajo del módem, conectados directamente a él.

• Cada switch debe conectar varias computadoras, formando la topología de árbol.

• Los switches deben ser de color verde.

• Las computadoras deben ser de color celeste.

• Usen rectángulos o cuadrados para representar dispositivos.

• Usen líneas para conectar cada computadora con su switch y los switches con el módem.

• No olviden etiquetar: módem, switches y computadoras.

Son 24 computadoras y 5 switch. Revisa en el laboratorio como esta todo conectado para realizar el diseño.